Una nueva campaña suplantando a la Agencia Tributaria tiene como objetivo infectar los dispositivos de los usuarios. Esta se difunde por medio del phishing, una técnica de ingeniería social, en la cual el correo distribuye, a través de un enlace, un malware conocido como AutoIT v3 Script. Al ser ejecutado, este malware se encargará de utilizar el sistema para llevar acabo procesos en segundo plano, lo que provocará que el rendimiento del dispositivo se vea afectado.

La finalidad de este ataque es que el usuario que reciba dicho correo alarmado por el mensaje, descargue y ejecute el archivo comprimido (.zip), haciendo que el malware entre en funcionamiento.

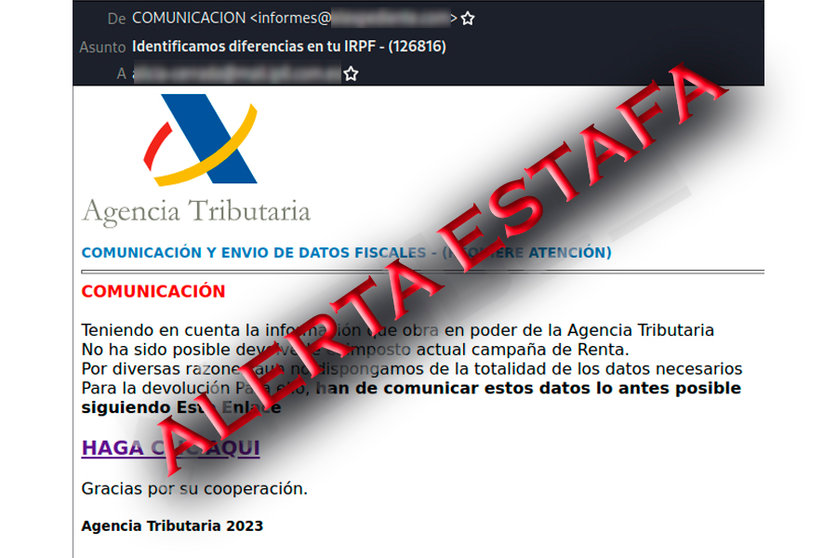

Algunas características que nos hacen sospechar de la veracidad del correo son:

- Se utiliza un tono de urgencia para incitar a la víctima a realizar las acciones que se le solicitan.

- La redacción del siguiente correo contiene faltas de ortografía y de redacción, pudiendo ser esto una pista de su falsedad.

- El dominio del remitente no tiene relación con el de la Agencia Tributaria.

El asunto utilizado para este correo: 'Identificamos diferencias en tu IRPF- [código de referencia]'

Al hacer clic en el enlace del correo, redirige a una URL que descarga un archivo en el dispositivo. El nombre del archivo puede variar. El archivo comprimido será descargado en la carpeta por defecto 'Descargas' o en su lugar la que el usuario tenga configurada.

Este contendrá un fichero que, al descomprimirlo, a simple vista se puede llegar a pensar que es un documento .pdf, pero si prestamos atención, se puede observar en sus propiedades que realmente se trata de un ejecutable .exe.

Al ejecutarse el archivo, el dispositivo quedará infectado por el malware AutoIt v3 Script, el cual mostrará a la víctima notificaciones falsas de alerta para que esta descargue software de terceros potencialmente maliciosos.

Si ha recibido un correo supuestamente de la Agencia Tributaria informándole de la necesidad de corregir algún dato, pero no ha entrado en el enlace y descargado el archivo, márquelo como spam y elimínelo de su bandeja de entrada.

Si por el contrario ha descargado el archivo, pero no lo ha ejecutado, elimínelo tanto de su carpeta de descargas como de la papelera de reciclaje.

En cambio, si ha descargado el archivo y ejecutado para resolver la supuesta incidencia, es importante que tome las siguientes medidas:

- Asegúrese de desconectar de la red de su hogar el dispositivo para evitar que el malware pueda llegar a otros dispositivos.

- Ejecute el antivirus y realice un análisis exhaustivo. Asegúrese de que este esté actualizado. Si el dispositivo sigue infectado, plantéese formatear o resetear el dispositivo para desinfectarlo. De esta forma, se perderán todos los datos almacenados, por lo que debería realizar copias de seguridad frecuentemente para conservar los archivos importantes.

- Guarde evidencias como capturas de pantalla y el email del fraude por si fuese necesario interponer una denuncia ante las Fuerzas y Cuerpos de Seguridad del Estado. Puede utilizar el servicio de testigos online para certificar el contenido de las pruebas